Социалното инженерство

Социалното инженерство е тип атака от външни лица срещу определена организация -мишена, чрез която се цели да се заблуди или подмами вътрешен служител да предостави вътрешна конфиденциална информация. С помощта на тази информация, атакуващите могат да придобият неоторизиран достъп до системите на оранизацията, до чужди идентичности и да причинят всякакви вреди, както на дадената организация, така и на други организации в по-голям мащаб. Социалното инженерство е тип атака подобна на хакерската с единствената разлика, че тук атакуващите се възползват от естествената склонност на човека да се доверява или по-точно неговата наивност. Доказано е, че използването на тази атака е по – ефективно, както по отношение на времето, което ще отнеме, дори и на най-компетентните хакери за осъществяването на пробива в определената система, така и по отношение на нуждата от специални технически умения за атака. Мишените на социалното инженерство могат да бъдат от най-малките до най-големите организации и корпорации – известни фирми, банки, финансови, държавни, военни институции и учреждения, болници, телекоми, търговски вериги и др. Целите на атаката могат да бъдат най–различни – финансово облагодетелстване, отмъщение, компрометиране, раздаване на собствено правосъдие, самоизтъкване, придобиване на слава и т.н.

Обичайните стъпки на атаките на социалното инженерство могат да бъдат описани по следния начин, който е изобразен и на фиг.1:

1. Проучване – Атакуващият проучва планираната жертва, за да събере необходимата основна информаця: потенциалните входни точки за достъп и слабите нива на сигурност, необходими за извършване на атаката.

2. Примамване на жертвата – Нарушителят примамва жертвата с измислена история като разчита тя да попадне в капана и да предостави необходмата информация или достъп до критични русурси.

3. Поемане на контрол – Атакуващият инвестира време и ресурси, за да спечели доверието на жертвата и се сдобива с търсените чувствителни данни.

4. Незабелязано измъкване – Нарушителят се стреми да се измъкне незабелязано като унищожи всички следи от себе си.

Атаките на социалното инжнерство могат да се осъществят на две нива: физическо и писхологическо.

Физическото ниво - това са офиси, телефони, кошчета за боклук, служебна поща. На работното място социалният инженер може просто да влезе, представяйки се за лице по поддръжката, и да се разходи, докато намери няколко въргалящи се по бюрата пароли. Или незабелязано да наблюдава как усърден служител въвежда паролата си (shoulder surfing).

Психологическият подход - използва утвърдени методи за убеждаване: представяне за някой друг, конформизъм, позоваване на авторитетна фигура, разсейване на отговорността или просто дружелюбно отношение.

Използваните инструменти и подходи на тези две нива от атакуващите за постигане на набелязаните цели са най-различни. Най-често използваните форми на атака са:

Phishing – тези атаки са използвани от много години, и въпреки че са всеизвестни, те стават все по- усъвършенствани и много хора често стават жертва на тези измами, които често са пагубни, и могат да доведат до колосални загуби, както за самата жертва, тка и за компанията, където работи жертвата. Фишинг атаката на високо ниво цели три основни неща: получаване на лични данни като имена, адреси, осигурителни номера, егн и т.н. Атакуващите използват кратки и подвеждащи връзки, които пренасочват потребителите към подозрителни уебсайтове, които хостват фишинг целеви страници или прикрепят файлове към фишинг имейлите със зловреден софтуер като приканват своите жертви да ги изтеглят под различни претекстове. Те манипулират потребителите като им всяват страх и чувство за неотложност чрез кратки съобщения за опасност уязвимост на техните данни или съобщения от подобен род. Съществуват различни подкатегории на фишинг атаки, но основното в тях, което може да се забележи е правописните и граматическите грешки, които съществуват в тях, по което потребителят може да разпознае, че информацията в тази атака е недостоверна.

Vishing - вишингът е фишинг, базиран на телефонни обаждания или изгеляне на интернет протоколи като VoIP. Технологията, известна още като VoIP спуфинг, позволява на нападателя да накара обаждането им да идва от телефона на целта – тази технология е широко достъпна и също не изисква специални умения. Затова не е изненадващо, че разпространението на тези атаки е високо и нараства.

Smishing – смишингът е смс фишинг. Чрез текстови съобщения, телефоните могат да бъдат заразени със зловреден софтуер, както компютрите.

Business email compromise (BEC): фишинг атаките се осъществяват чрез компрометиран или подправен имейл до жертвите.

Wire transfer phishing: тази форма на фишинг е насочена към жертви за банков трансфер към измамни лица.

Spear phishing е една от подкатегориите на фишинг атаките. Тя е по-целенасочена, тъй като при нея атакуващият избира конкретни лица -жертви или предприятия. Тази атака отнема повече време - понякога седмици и месеци на нападателя, тъй като при нея той прави много добро проучване на характеристиките, работните позиции, контактите, навиците на жертвите си. Тъй като са добре планирани, те са по-трудни за откриване и имат по-голям процент на успех. Примерен сценарий за такъв тип атака е: нападетел, който се представя за ИТ консултант от същата организация, заблуждавайки получателите, че този имейл е автентичен, изпращащ имейли на един или повече служители с подкана да си сменят незабавно паролите за достъп и им предоставя връзка, където да го направят спешно, а връзката е злонамерена страница, чрез която нарушителят успява да се сдобие с техните идентификационни данни.

На фиг. 2 е показана разликата между Phishing и Spear-Phishing атаките.

Pretexting -претекстът: Докато при фишинга се използва страха и неотложността, при претекста се разчита на изграждане на фалшиво чувство на доверие у жертвата, чрез измислянето на достоверна история, в която рядко някой може да се усъмни. При тази атака, нападателят получава достъп до желаната информация чрез поредица от умело измислени лъжи. Атакуващият се преструва на “жертва”, която е изпаднала в критична жизненоважна ситуация и спешно се нуждае от чувствителна информаця, за да изпълни определена задача, за да излезе от тази ситуация. При този сценарий, той разчита на съжаление и доверие от страна на истинската жертва. При нужда нападателят установява доверие у жертвата като се представя за нов колега, полицай, банков или данъчен служител или друго лице, на което може да се има доверие, че наистина се нуждае от тази информация. Той задава въпроси, чрез които постепенно се сдобива с всякакъв вид лична информация -лични номера, адреси, дати за ваканция на персонала, банкови записи и информация за сигурност, свързана с физическото предприятие-мишена.

Baiting – примамката. При тази атака, както подсказва името, се използва примамка с фалшиво обещание за някакъв безплатен подарък, който жертвата може да получи. Атакуващите събуждат любопитството или алчността у жертвите и попадйки в този капан те изпращат своите данни или зреждат зловредния софтуер на своите компютри доброволно. Един от възможните сценарий е нарушителят да постави физически носител като напр. флашка на видимо място на територията на целевата компания, като паркинг, тоалет, баня, асансьор и т.н. Тази стръв има автентичен вид и е именована с някакво заглавие като “Списък със заплати на персонала”, жертвите хващат стръвта от любопитство си я поставят на компютъра, което води до автоматично инсталиране на зловредния софтуер в системата и заразяване на всички свързани в мрежата компютри. Един широкоизвестен случай с физическа примамка е обявен през юли 2018г. от медията – KrebsOnSecurity. Тя съобщава за атака, насочена към държавните и правителствените агенции на Съединените щати.

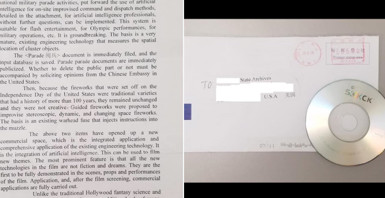

Фиг.3 Няколко щатски и местни правителствени агенции на САЩ съобщават, че са получили това писмо, което включва компактдиск, пълен със зловреден софтуер. Авторско право на изображението Sarah Barsness

Тази атака е била организирана в получаването на китайски пликове с пощенско клеймо и объркващо съдържание, придружено с компактдиск. Целта на тези пликове била да събуди любопитството на получателите и те да заредят компактдисковете на своите компютри, като по този начин собственоръчно да заразят работните си компютри със зловреден софтуер.

Scareware – страшен софтуер или софтуер за измама. При тази форма на атака, жертвите са бомбардирани с фалшиви аларми и фиктивни заплахи, които ги заблуждават да си мислят, че системата им е заразена със злонамерен софтуер и ги подтикват да си инсталират софтуер, който ще е от полза единствено за атакуващия. Често срещан пример за плашещ софтуер са легитимно изглеждащите изскачащи банери, които се появяват в браузъра на жертвата, докато сърфира в мрежата, показвайки текст като например „Вашият компютър може да е заразен с вредни шпионски програми“. Той или предлага да инсталира инструмента (често заразен със злонамерен софтуер) вместо потребителя, или ще го насочи към злонамерен сайт, където компютърът му ще се зарази. Scareware атаката се разпространява и чрез спам имейли, които са фалшиви предупреждения или предлагат на потребителите да използват безполезни и вредни услуги.

Quid Pro Quo – „услуга за услуга“. Подобно на примамката, quid pro quo атаките обещават нещо в замяна на информация. Стръвта приема услуга, като в замяна дължи иили извърша услуга на нарушителя. Един от най-често срещаните видове атаки в САЩ от типа quid pro quo е, когато измамниците се представят за Администрацията на социално осигуряване на САЩ (SSA). Тези фалшиви служители на SSA се свързват със случайни хора и ги молят да потвърдят своя социалноосигурителен номер, което им позволява да откраднат самоличността на своите жертви. В други случаи, открити от Федералната търговска комисия (FTC), злонамерените участници създават фалшиви уебсайтове на SSA, предназначени да откраднат личната информация на тези хора вместо това. Нарушителите могат да използват оферти за quid pro quo, които са дори по-малко сложни. Много от атаките, които са били извършвани до момента доказват, че офис служителите са повече от готови да дадат паролите си срещу евтин химикал или дори блокче шоколад.

Tailgating - опашка. При тези типове атаки някой без подходящо удостоверяване следва удостоверен служител в зона с ограничен достъп. Нападателят може да се представи за доставчик на храна, поща или др. и да изчака пред сградата, докато не дойде някой служител с достъп до сградата. Когато служител получи одобрението на охраната и отвори вратата, нападателят моли служителя да задържи вратата, като по този начин получава достъп до сградата. Атаката тип “опашка“ не работи при наличието на определени мерки за сигурност, като например система с ключ-карта. Въпреки това, в организации, които имат тази защита, нападателите могат да започнат разговори със служители и да демонстрират фамилиарност, за да преминат през рецепцията. Един пример от 2009г. за такъв тип атака Колин Грийнлес, консултант по сигурността в Siemens Enterprise Communications, използва тези тактики, за да получи достъп до множество етажи и стаята с данни във финансова фирма, регистрирана на FTSE. Той дори успява да създаде магазин в заседателна зала на третия етаж и да работи там няколко дни.

Препоръки за противодействие на социалното инженерство

Както илюстрират атаките, обсъдени по-горе, социалното инженерство включва преследване на човешката психология и любопитство, за да се компрометира информацията на жертвите. Имайки предвид този фокус върху човека, организациите трябва да помогнат на своите служители да се противопоставят на тези видове атаки. Те могат да направят това като провеждат програми за обучение и наставляват своите служители да спазват следните правила за осведоменост относно сигурността:

- Да не се отварят имейли от ненадеждни източници. Да се свържат с приятел или член на семейството лично или по телефона, ако получат подозрително имейл съобщение от него.

- Да не се възползват от предложения от непознати, които на пръв поглед изглеждат твърде добри.

- Да заключват персоналния си компютър винаги, когато са далеч от работното си място.

- Да се запознаят с политиката за работа с информационните системи и активи на организацията.

- Да не предоставят паролите си за достъп при никакви обстоятелства на други лица.

- Да прочетат с особено внимание политиката за поверителност на организацията, за да разберат при какви обстоятелства могат или трябва да пуснат непознат в сградата.

Напредъкът в сигурността през годините на технологичен растеж беше фокусиран главно върху осигуряването на защитена технологична инфраструктура. Разработените мерки за сигурност и противодействие изиграха основна роля за намаляване на вълната от кибератаки. Хакерите обаче продължават да използват уязвимости, дължащи се на човешкия елемент, за да получат достъп до иначе защитени системи. Социалното инженерство, изкуството да се манипулират хората, така че лесно да предоставят поверителна информация, все повече е предпочитаният подход за хакери, които експлоатират човешкия елемент. Начините за превенция срещу социалното инженерство в организациите са константно ограмотяване на персонала за възможностите и начина на действие на социалните инженери и при евентуална атака, те да бъдат подготвени максимално, за да успеят да реагират адекватно и да сигнализират навреме упълномощените за противодействие лица.

Източници:

https://bg.safetydetectives.com/

https://www.imperva.com/

https://www.wallix.com/

https://cyberhoot.com

https://www.valimail.com

https://nauka.bg/

https://cyber-security.bg/

https://www.tripwire.com |